データプライバシーと個人情報の保護。これが重要なのは周知のことですが、あまり話題になりません。これまではそうでした。

法律の増加や規制の強化に伴い、企業は個人情報や機密情報の保護に対してより多くの義務を負うようになっています。その結果、コンプライアンス違反の代償は高くつく可能性があります。

変化するデジタル環境

コロナ禍によってオンライン社会への移行が加速し、ショッピングでもエンターテインメントでも、あるいはバンキングなどの重要なサービスでも、その用途を問わず、多くの人が名前から住所、クレジットカード情報に至るまでのあらゆるものをインターネット上で共有しています。こうした拡大するデジタル世界では、企業、医療機関、金融機関、慈善団体、政府機関によって収集された膨大なデータの保護がこれまで以上に差し迫った課題になっています。

自社について考えてみてください。顧客の個人情報保護の取り組みは実際にどの程度うまく進んでいますか?大胆さを増す悪質なアクターからこのデータを保護するには、どんな対策を講じるべきでしょうか?

それにしても誰の責任なのか?

企業がどの程度責任を負うかは、情報の保護に関する説明責任と責任を割り当てているかどうかと、誰に割り当てているのかによって決まります。紙の情報の時代からコンピューターシステムで収集、処理、保存される情報の時代に移行する中、説明責任と責任はプロセス/情報の所有者からシステムの所有者、つまりCIOに移っているようです。

その点を念頭に置くと、企業はビジネスプロセスやシステム管理をサードパーティーにアウトソーシングするときに、説明責任もアウトソーシングするべきなのでしょうか。

以下のことを知っているか自問してみてください。

- 収集した情報の種類と価値

- その個人情報または機密情報がどこにあるか

- 誰がその情報にアクセスできるか

- 誰が保護しているか

- どの程度厳重に保護されているか

トップダウンで始める

漏えいやデータ侵害の被害に遭った企業は、当局からのペナルティ、個人情報を流出されてしまった顧客からの訴訟、さらには自社の重要な信頼の喪失のリスクに直面し、いずれもブランドやイメージに悪影響を及ぼします。オーストラリア、カナダ、英国、米国などの一部の法域では、サイバーリスクの管理とデータや情報の合理的な保護を怠ったことに対し、企業取締役が個人責任を問われることもあります。それにもかかわらず、サイバーセキュリティの懸念が取締役会や経営陣レベルで取り上げられることは少ないのが現状です。

重要なことは、必須および任意の合理的な対策を確実に講じて、データや情報をそのライフサイクル全体を通じて保護することです。合理的な対策は、自社のリスク選好度やリスク許容度、ミッションや目的に関する社内外の影響、関係者の要件、法的要件や規制要件、契約上の義務などの要因に左右される可能性があります。

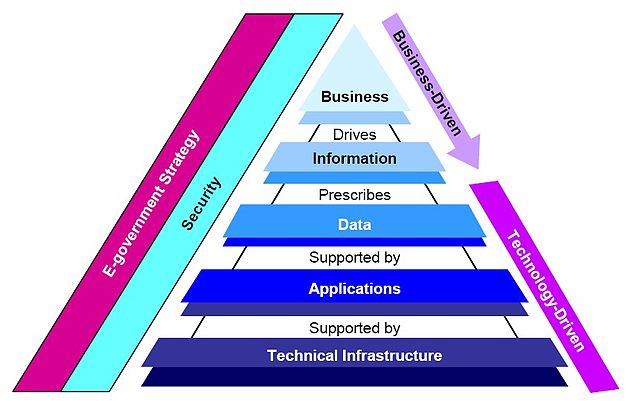

しかし、対策がそれらの要因にどう左右されるにしても、下の図に示すように、経営陣から業務レベルまで組織全体に浸透させる必要があります。米国連邦預金保険公社(FDIC)のエンタープライズアーキテクチャフレームワーク、NISTのエンタープライズアーキテクチャモデル、あるいはISO27001情報セキュリティ規格やNISTのサイバーセキュリティフレームワークなどの情報セキュリティ標準は、いずれも手始めとして最適です。

FDICのエンタープライズアーキテクチャフレームワーク[1]

脅威の増大に対し強固なガバナンスが必要

コロナ禍の期間中にランサムウェアなどのセキュリティの脅威が急増した結果、企業が情報喪失の被害やその結果として生じる損害を被るリスクは従来にも増して高まっています。

このリスクを抑制するには、情報保護に対する説明責任と責任を促進するガバナンス構造を確立するのが合理的です。これは、情報セキュリティに対する経営層のコミットメントにパラダイムシフトをもたらす可能性があります。

戦略のもう1つの部分である情報セキュリティリスク管理フレームワークは、ビジネスに不可欠な情報または個人情報や機密情報の収集、処理、保存に対する脅威やリスクの管理を容易にすることができます。このフレームワークをエンタープライズリスク管理フレームワークに合わせると、情報の保護とビジネス目標の達成を密接に関連させるのに役立ちます。

これらのフレームワークを導入すれば、情報の収集、処理、および保存のリスク評価が可能になります。この評価は、何をどう保護し、誰が責任を負うべきかの決定に使用できます。その後、以下のような適切な運用上の対策を講じることができます。

情報の識別、分類、およびラベル付け

これには、受信から保管または破棄までの情報ライフサイクル全体にわたって使用する必要がある技術的ソリューションと事務管理(プロセスと運用文書)に関するガイドラインの確立が含まれます。以下を検討します。

- 情報の保存期間(自社の分析やインシデント調査のため、あるいは法律の規定または裁判所命令に従って)

- 情報の許容される保存または破棄方法

- 情報使用中の漏えいの抑制策

- 許可されたユーザーのみがシステムに保存されている情報にアクセスできるようにするのに役立つコントロール

以下をはじめとする、重要機密情報を保護するための技術的コントロール

- ID管理(多要素認証、シングルサインオン認証)

- ネットワーク環境へのアクセス(統合脅威管理ソリューション、重要機密データを保護するための、それ以外のデータからのネットワーク分離)

- インシデントの特定と対応の支援(レポートツール)

監査ログと監視

これには、ログに記録されたアクティビティのプロアクティブ監視が必要です。プロアクティブ監視により、情報の漏えいまたは侵害が発生して初めて行動するのではなく、潜在的な脅威を警戒し、実際の脅威が認識され次第、行動することが可能になります。これには技術的ソリューションと脅威インテリジェンスのバランスが必要であり、中小規模の企業はサードパーティーのマネージドセキュリティサービスプロバイダーにアウトソーシングすることを選ぶかもしれません。

セキュリティ脅威の検知、対応、およびレポート

これには、セキュリティインシデント対応チームや情報伝達経路の設置や、デジタルフォレンジック&インシデント対応リテイナーサービス利用の可能性が含まれます。

考え抜かれたアプローチでリスクに対抗可能

リソースと能力が限られている中、データ保護に対する責任あるアプローチには、実施すべきセキュリティ対策と実施可能なセキュリティ対策に対するガバナンスと方向性が必要です。取締役会と経営陣によって管理された情報セキュリティ管理システム(ISMS)フレームワークを使用することに加えて、リスクベースのアプローチを通じてこれらのセキュリティ対策の実施に優先順位を付けることが非常に重要です。

Lumenのチームがお客様のガバナンスフレームワークの確立をどう支援できるのかをお確かめください。