現代のデジタル世界では、ネットワークセキュリティはあらゆる企業の成否を決定する最も重要な要因の1つです。

サイバー攻撃の件数が増加する中、企業はこれまで以上に重要性が高まっている効果的なネットワークセキュリティ層の実装に強い意欲を示しています。堅牢なセキュリティインフラストラクチャのコンポーネントとして重要なのが、サードパーティーのファイアウォールアプライアンスです。

この記事では、エンタープライズネットワークとクラウドデータセンターの両方におけるファイアウォールとその選択基準、設計原則、および利用について詳しく説明します。

サードパーティーファイアウォールとは?

サードパーティーファイアウォールは、一般に内部ネットワークとインターネットの間に設置されるセキュリティデバイスです。ただし、さまざまなアプリケーション環境間でより細かく制限を設けるために、内部ネットワーク内にもファイアウォールが配置されます。

これは2つのネットワーク間の障壁として機能し、一連の事前定義ルールによって不正なトラフィックをすべてブロックしながら、許可されたトラフィックのみを通過させます。サードパーティーファイアウォールは、外部脅威に対する追加の防御層を提供するため、企業ネットワークの保護には不可欠です。

ファイアウォールには、ハードウェア、仮想マシン(VM)上で実行されるソフトウェア、SaaS(Software-as-a-Service)ファイアウォール、またはパブリッククラウド上で実行される仮想ファイアウォールインスタンスがあります。

ファイアウォールは、単純なパケットフィルタリングやステートフルインスペクションモデルから、高度なマルウェアやアプリケーション層攻撃などの現代の脅威をブロックできる次世代ファイアウォールへと長年にわたって進化してきました。Gartnerによると、次世代ファイアウォールは以下の機能を備えている必要があります。

- ステートフルインスペクションによるインテリジェンスベースのアクセス制御

- 統合侵入防御システム(IPS)

- 高リスクのアプリを予見し、ブロックするためのアプリケーション認識・制御機能

- 将来の情報フィードを組み込むためのアップグレードパス

- セキュリティ脅威の進化に対処するための手法

- 地理位置情報とレピュテーションに基づくURLフィルタリング

従来、ファイアウォールデバイスは企業の内部データとデータ処理資産を保護するために、ネットワークエッジに設置されていました。しかし、時代が変わり、プライベートクラウドとパブリッククラウドにわたるデジタルの進化に加え、リモートワーカーが増加したことにより、ネットワーク境界は拡大しました。

ファイアウォールは、企業の拠点全体にわたって制御ポイントで共通ポリシーを適用する必要があります。包括的なファイアウォール戦略によって一貫したセキュリティコントロールを確立することにより、セキュリティ要件をより適切に満たすことができます。

サードパーティーファイアウォールを導入する理由

サードパーティーファイアウォールを導入すべき理由はいくつかあります。

- サイバー脅威に対する防御:: ウイルスやマルウェアといった悪意のあるアクティビティなどのサイバー脅威に対する防御を提供します。

- ネットワークセキュリティの強化:企業ネットワークにセキュリティ層を追加して、ハッカーの不正アクセスを困難にします。

- コンプライアンス:多くの業界には、サードパーティーファイアウォールの導入を義務付ける規制要件があります。これらの要件に従わないと、高額の罰金や法定刑が科される可能性があります。

サードパーティーファイアウォールを導入するには?

ファイアウォールの導入方法/段階は、各企業の既存のビジネス要件や技術要件によって異なる可能性があります。とはいえ、ファイアウォール導入プロジェクトで重要となる5つの主なステップは以下のとおりです。

1. ファイアウォール要件の決定::

まず、自社のファイアウォール要件を決定します。それにはファイアウォールの通過を許可する必要があるトラフィックの種類と、ブロックする必要があるトラフィックの種類を分類する必要があります。以下のファイアウォール設計原則は、最もセキュアなファイアウォールシステムの導入に役立ちます

- 自社のニーズに応じてセキュリティコントロールを決定する:それにはセキュリティ要件を収集し、現在のセキュリティポスチャーを評価し、ファイアウォールが懸念事項にどう対処できるかを判断する必要があります。

- ファイアウォールポリシー要件を選択する:この活動は、保護するアプリケーション、リソース、およびサービスの特定に重点を置きます。

- ファイアウォールの配置場所を決定する:ネットワーク内のファイアウォールデバイスの配置を戦略的に決定します。ここでは、前のステップで特定した通信とシステムの保護に重点を置く必要があります。例えば、ステートフルインスペクションファイアウォールをネットワーク境界に使用したり、インターネットL2スイッチとISPルーターの間に配置したりすることができます。

2. サードパーティーファイアウォールソリューションの選定:

自社のファイアウォール要件を特定したら、次に自社に適したサードパーティーベンダーのファイアウォールソリューションを選定します。さまざまなファイアウォールソリューションが市販されているため、自社のニーズに最適なものを選ぶことが重要です。以下は、ファイアウォールソリューションを選定する際に考慮すべき主な要素です。

- アクセス制御とアプリケーショントラフィックの可視性:アクセスを許可するネットワーク内のアプリケーションとユーザーのほか、必要な可視性についても検討します。ファイアウォールは、上記の機能をサポートするためにアプリケーション認識機能を備えている必要があり、それに応じてファイアウォールを選定するべきです。

- 脅威防御:デバイスは、アプリケーションのアクセスを制御するだけでなく、アプリケーションをスキャンして脅威が存在しないことを確認することも可能な次世代ファイアウォール(NGFW)である必要があります。

- ファイアウォールのキャパシティとスループット:フィルターの適用や情報の処理を行うと、スループットが大幅に制限されることがあります。次世代ファイアウォールを選定する際は、スムーズなセキュリティ運用に必要なスループット、IPSスキャン、およびVPNトンネル数を備えているものを選びます。

- リモートワーカーのリモートアクセス:現在、リモートワーカーの数は大幅に増加しています。ファイアウォールのサイジングに当たっては、必要なキャパシティ、ライセンス、およびVPNクライアント要件を考慮しながら、ファイアウォールがリモートアクセスVPNサーバーとして機能できることを確認する必要があります。

- 高可用性(HA):ファイアウォールは、今やネットワークに不可欠なインフラストラクチャコンポーネントであり、ファイアウォールとその機能の可用性とアクセス性を常に確保することが重要です。これは、ビジネス要件に基づいてファイアウォールをアクティブ/パッシブまたはアクティブ/アクティブモードで冗長化することによって実現できます。

3. ファイアウォールソリューションの導入:

サードパーティーファイアウォールソリューションを選定したら、次にファイアウォールの詳細な設計、設置、設定を行います。

- 設計:セキュリティアーキテクチャ図を作成し、ルールとポリシーを定義し、ポリシー適用ポイントを特定します。

- 設置:ファイアウォールをネットワークラックに物理的に設置し、企業ネットワークに導入するための基本設定を行います。

- 設定:この段階で、ファイアウォールエンジニアが自社の要件に合わせて、脅威防御、ロギング、監視、その他の設定に必要なネットワークアクセス制御およびポリシーの詳細な設定を行います。

4. ファイアウォールのテスト:

ファイアウォールを設置し、設定した後、テストを実施して正しく動作するかを確認することが重要です。それには、一連の設置/機能/ユーザー受け入れテストケースを実行して、ファイアウォールが合意された設計に従って導入され、不正なトラフィックをすべてブロックすると同時に、許可されたトラフィックを通過させることを確認する必要があります。

5.ファイアウォールの監視と保守:

ファイアウォールのルールとポリシーを定期的に監視し、保守することが非常に重要です。また、最新のセキュリティパッチやファームウェアアップデートを適用してファイアウォールソフトウェアを常に最新の状態に保つことや、ファイアウォールログに不正アクセスやその他のセキュリティ侵害の兆候がないか監視することも必要です。

展開シナリオ

ファイアウォール導入プロジェクトのさまざまな段階を理解したところで、次に2つの展開シナリオを使ってサードパーティーファイアウォールの導入を具体的に説明します。

エンタープライズデータセンター境界セキュリティのためのサードパーティーファイアウォールの展開

インターネットエッジは、企業ネットワークがインターネットに接続するポイントです。これがネットワークの境界であり、ここにパブリックインターネットと企業ネットワーク内のプライベートリソースとの間の境界線が引かれます。

ファイアウォールセキュリティは、現代のあらゆるインターネットエッジ展開に不可欠な要素で、セキュアで信頼性の高いネットワークに対するニーズを満たしながら情報を保護すると共に、ポリシーを適用してセキュリティ水準を維持することを目的とします。

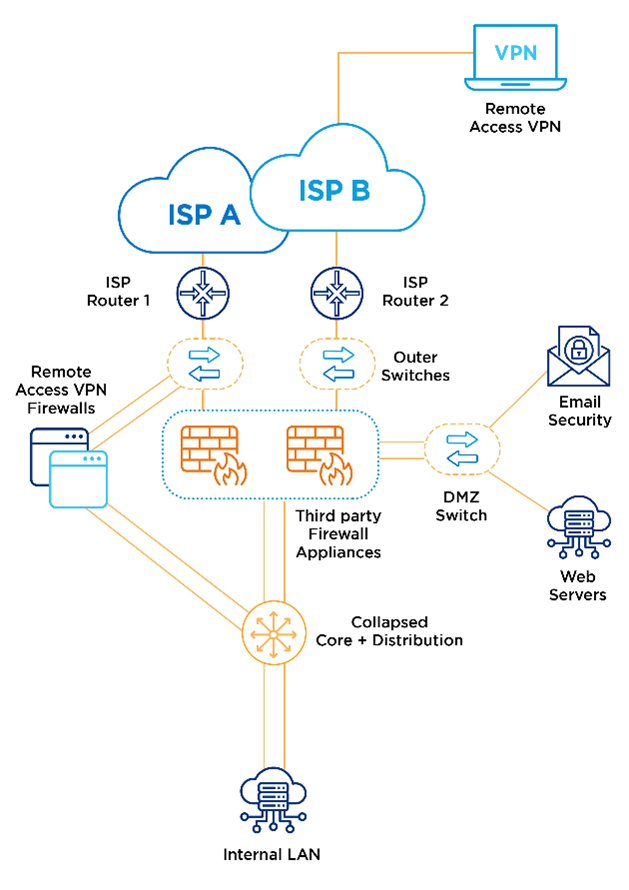

下の例では、境界セキュリティアーキテクチャは高可用性要件に対応するために2つの冗長サードパーティーファイアウォールを使用して設計されています。また、ファイアウォールソフトウェア保守やハードウェア障害によるインターネットアクセスへの影響を最小限に抑えるために、アクティブ/スタンバイペアで構成されています。

このインターネットエッジファイアウォール設計では、デュアルインターネット接続を使用してレジリエンスに優れたインターネットアクセスを実現しています。また、別のVPNファイアウォールペアによってリモートアクセスVPNを提供することで、スケーラビリティと運用の柔軟性を高めています。

パブリッククラウドへのサードパーティーファイアウォールの展開

近年、エンタープライズアプリケーションはオンプレミスサーバーからパブリッククラウドのVMやコンテナへの移行が進んでいます。その結果、企業ネットワークがパブリッククラウドにまで及ぶようになり、サイバーリスクも増大しているため、パブリッククラウドでホストされるワークロードとの間のトラフィックをすべて検査し、保護する必要が生じています。ここで、イングレス、エグレス、およびEast-Westトラフィックを保護し、パブリッククラウド環境内のアカウントに対する悪意のあるアクティビティを検知・阻止するには、クラウドネイティブファイアウォールが役立ちます。

現在、すべての主要パブリッククラウドプロバイダー(CSP)が、AWSネットワークファイアウォールやAzure Firewallなどクラウドネイティブファイアウォールを提供しています。それに対し、多くの企業ユーザーは既存のオンプレミスファイアウォール技術を活用するか、ファイアウォールに関する既存の専門知識を生かしてパブリッククラウドで準備を始めたいと考えています。

主要なサードパーティーファイアウォールベンダーは、そうした特定の顧客要件に対応するために、BYOL(Bring-Your-Own-License)または従量課金モデルで展開可能なバージョンのソフトウェアファイアウォールをパブリッククラウド市場向けに用意しています。これにより、パブリッククラウドで利用可能な最適化されたクラウドコンピューティングのインスタンステンプレートを利用して、好みのベンダーのファイアウォールを簡単に稼働させることができます。これらのサードパーティー仮想アプライアンスは、既存のパブリッククラウドネットワークコンポーネントとうまく統合できます。

説明のために、AWS環境にサードパーティーのファイアウォール仮想アプライアンスをデプロイする例を示します。サードパーティーのファイアウォール仮想アプライアンスをAWSにデプロイする方法はいくつかあります。

一般的な方法は、集約デプロイモデルと分散デプロイモデルです。

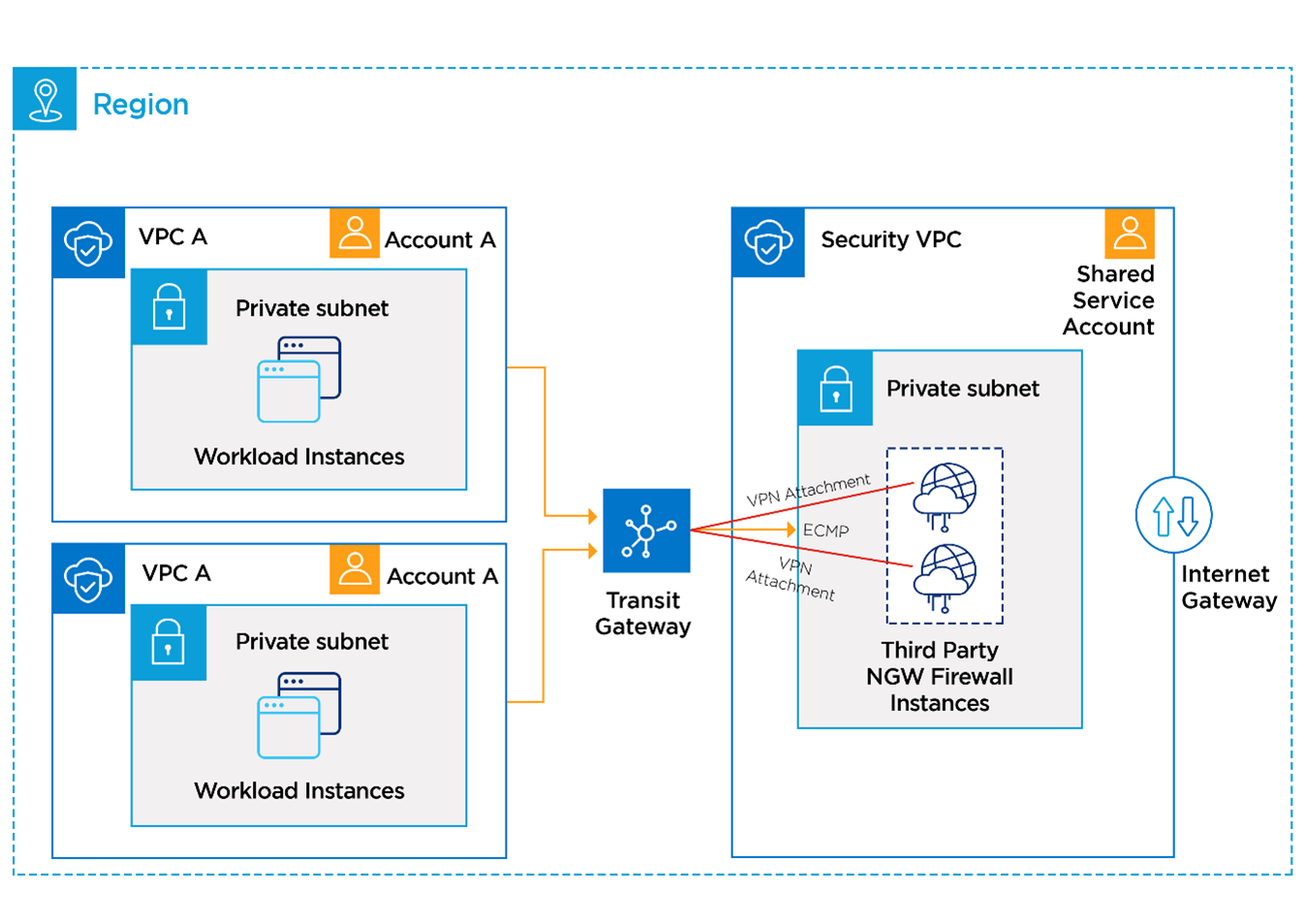

- 集約デプロイでは、冗長ファイアウォールを別の「セキュリティVPC」または「インスペクションVPC」で実行し、そこにデプロイされたサードパーティーファイアウォール仮想インスタンスにすべてのトラフィックを転送します。

- 分散モデルでは、各VPCに複数のファイアウォールをデプロイし、各VPCレベルで事前定義したルールおよびポリシーに基づいてトラフィックをフィルタリングします。

下の図は、トランジットゲートウェイ(TGW)へのVPNアタッチメントによる、専用セキュリティVPCの集約ファイアウォールデプロイモデルを示しています。

上のアーキテクチャでは、TGWを宛先としたデフォルトルートを各VPCルートテーブルで設定します。トランジットゲートウェイのVPC間ルートテーブルには、最大スループットが1.25Gbpsの各VPNアタッチメントにより、ECMPロードバランシングVPN接続にトラフィックを送るデフォルトルートを設定します。BGPルーティングプロトコルは、特定のファイアウォールインスタンスに問題が発生した場合や保守作業中に、VPN経由で自動フェイルオーバーを行うように設定できます。

その後、トラフィックはファイアウォールで終端し、フローの対称性を維持するためにソースNAT(SNAT)が適用されます。インターネット宛てのトラフィックはインターネットゲートウェイ(IGW)に送られ、VPCトラフィックはTGWに戻されてAWS環境内の宛先VPCにルーティングされます。

成功のためのパートナー

企業ネットワークのセキュリティを確保するには、サードパーティーファイアウォールの導入が不可欠です。

Lumenは、サードパーティーファイアウォール導入サービスを通じて、サイバー脅威に対する追加の防御層を提供し、ファイアウォールの導入を確実に成功に導くお手伝いをいたします。