- Lumen Technologiesのセキュリティ分析チーム”Black Lotus Labs”は、この度”SystemBC”ボットネットの背後に存在する新たな攻撃インフラを発見しました。このボットネットは80以上のC2(コマンド&コントロール)で構成され、1日あたり平均1,500の被害を加えており、その踏み台の約80%は大手商用プロバイダーのVPS(仮想プライベートサーバー)システムが侵害されたものです。侵害VPSはプロキシとして利用され、大量の悪意あるトラフィックを生成し、複数の犯罪グループに利用されています。

SystemBCとは?

SystemBCは、従来のマルウェア型プロキシネットワークが各ユーザ宅内の通信デバイスを踏み台操作するのとは異なり、WEBサービスなどの用途に供されるVPS(Virtual Private Server)システムを操作することで、サーバー側として長期間にわたり大量のトラフィックを発生させるプロキシとなっています。各ユーザ宅内の通信デバイスで同様の高帯域幅トラフィックを発生させると、ユーザー側に何かしらの通信異常が出たりして、気づかれ攻撃が妨げられたりする可能性があります。

Black Lotus Labsは、複数の犯罪組織がこのVPSプロキシを使用していることを確認しており、少なくとも2つのロシア拠点、1つのベトナム拠点のプロキシサービス、そして1つのロシアのパーシングサービスが含まれています。同じボットを複数のプラットフォームで適用することで、大量のトラフィックを生成しており、その結果、ほぼすべてのボットがスキャン、脆弱性の悪用、ブルートフォース攻撃のためのブロックリスト情報として掲載されています。

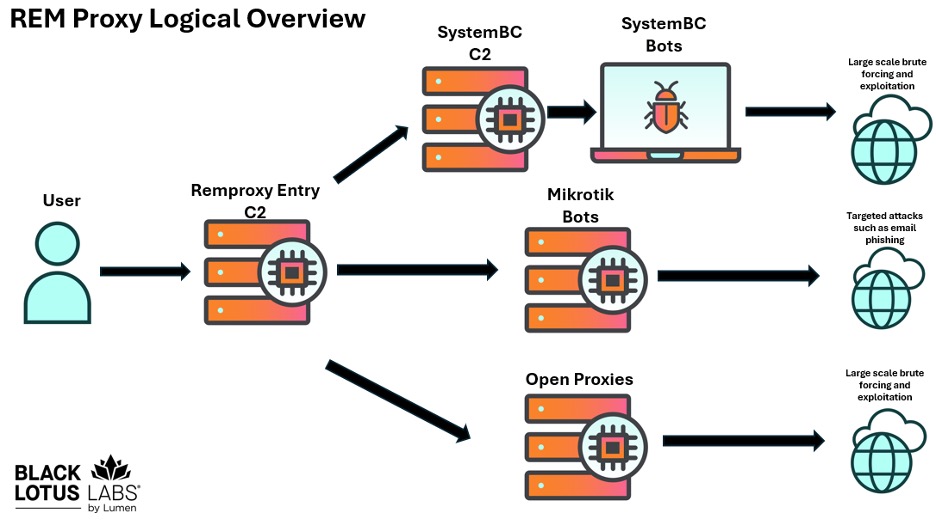

SystemBCボットネットの利用している犯罪組織の1つが”REM Proxy”と呼ばれるプロキシネットワークで、SystemBCネットワークの約80%を占める利用率となります。REM Proxyは大規模な犯罪ネットワークで、約20,000台のMikrotikルーターと、オンライン上で自由に利用可能なさまざまなオープンプロキシを提供しています。このサービスは、Morpheusランサムウェアと関係のあるTransferLoaderなど、複数の攻撃者が利用しており、REM Proxyは、同様の機能を提供する他サービスとともに、犯罪フォーラムなどで宣伝されています。

Lumen Technologiesは、SystemBCおよびREM Proxyボットネットに関連する発生源インフラとの間のすべてのトラフィックを、弊社で保有するAS3356(旧Level3)グローバルインターネットネットワーク網でブロックを実施しました。また、他の企業やセキュリティチームが、防御措置を講じ、サイバー犯罪抑止に影響を与えるための支援として、情報を公開しています。Black Lotus Labsは、この脅威の追跡に貢献頂いたSpur、Infoblox、その他業界のパートナーに感謝の意を表します。

Introduction

攻撃者にとって最大の懸念事項の一つは、自身の攻撃活動を十分に隠蔽し、被害者や警察機関に気づかれることなく計画を遂行することです。TORのようなサービスは一定の匿名性を提供しますが、帯域幅の低さや安定性の問題といった欠点があります。

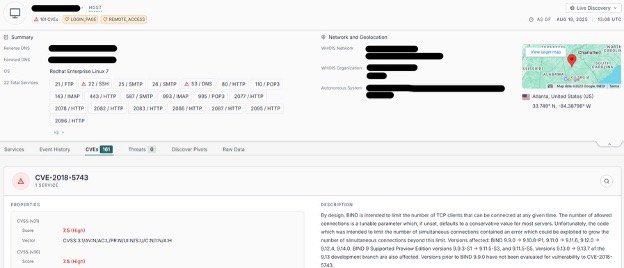

SystemBCが使用した初期構築アクセス手法は特定できませんでしたが、調査の結果、被害者は平均して20件の未修正CVE(共通脆弱性識別子)と、少なくとも1件の重大なCVEを抱えていることが判明しました。中には160件以上の未修正脆弱性を持つ被害箇所も存在しました。

SystemBCマルウェアは、2019年にProofpointによって初めて情報化されました。犯罪フォーラムで商品化されており、さまざまな犯罪グループによって頻繁に使用されています。その設計構築の中心は、被害サーバ端末にプロキシ機能を適用して、追加のマルウェアの取得と実行を可能にすることです。SystemBCは非常に効果的であり、ランサムウェアの展開を支援する能力により、Operation Endgameの際に警察機関の注目を集めました。この多機能な攻撃ネットワークは、IcedIDやTrickbotといった悪名高い存在と連携して使用されてきました。

マルウェア分析(Malware Analysis)

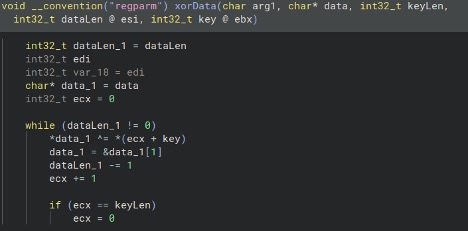

当社が調査したサンプルおよびPolyswarmより提供されたサンプルには、トラフィックのプロキシ機能以外の追加機能は確認されませんでした。最初のサンプル(ハッシュ:1c74b1195250632f2f1d1a9066f07f6e0a8c12dff40aeb3c1fe22440c97bc8ee)は、SystemBCマルウェアのLinux版であり、埋め込まれた設定ファイル内のC2(コマンド&コントロール)に接続する前に、この暗号化された設定を復号化して適用及び攻撃します。この設定は、ハードコードされた40バイトの鍵を用いてXORエンコードされています。

図1:設定の復号化

40バイトのKey、10バイトのパディング、そして暗号化されたビーコン(0xffffに続く48バイトの0x00)から構成されるペイロードを生成します。

図2:暗号化プロセス

まずKeyによるXOR処理を行い、次に同じKeyを用いてRC4暗号化を施し、最後に再度同じKeyでXOR処理を行うことで暗号化されます。

図3:C2からの応答と指示

C2からの応答には、初期ペイロードと同様の手法(XOR → RC4 → XOR)で復号化される4バイトのヘッダーが含まれています。このヘッダーには、以下のタイプ情報が含まれます:

- 新規プロキシ(0)

- 既存プロキシへの追加データ(1)

- 実行終了(0xff)

全体の動作概要(Global Telemetry)

攻撃プラットフォームプロキシネットワークの利用者は、SystemBCのC2(コマンド&コントロール)に接続し、その後、C2は侵害されたVPSサーバやユーザ宅内デバイスへSystemBCのBOTとして動作するべく指令を転送します。

踏み台の被害分析(Victim Analysis)

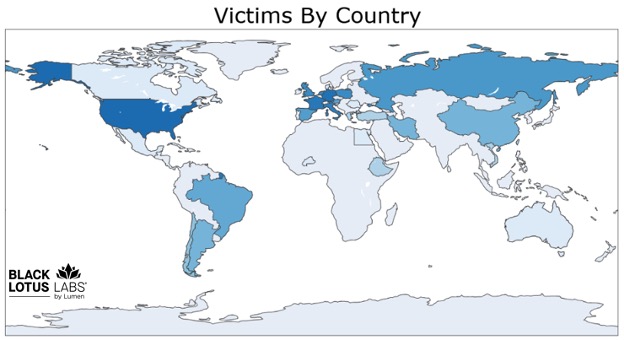

乗取り被害を分析した結果、一般的なボットネットやプロキシサービスとは異なり、SystemBCの主な標的はVPS(仮想プライベートサーバー)であることが判明しました。数か月にわたる調査期間中、SystemBCは1日平均1,500台の発生源ボットを維持しており、そのうちの約300台はGoBrutボットネットに属しています。

図5:SystemBCに感染したボットの被害サーバの所在地

発生源調査を行った所、約1,500台のボットのうち、わずか5社の大手商用VPSプロバイダーから約80%もの攻撃トラフィックが発生していました。被害が主にVPSであることから、感染の平均持続期間も非常に長く、約40%が1か月以上感染したままの状態であることが確認されました。

図6:SystemBCボットネットにおいて約40%が1か月以上感染持続期間継続

特定のVPSプロバイダーを標的にしている形跡は見つかりませんでしたが、被害を受けたサーバーのほぼすべてに、容易に悪用可能な脆弱性が多数存在していることが判明しました。Censysによると160件以上の未修正CVEが確認されています。

図7:SystemBCボットネットに感染したVPS例、160件以上の脆弱性が散見

分析により、IPアドレス104.250.164[.]214が、SystemBCマルウェアのホストであり、被害サーバをスクリーニングする攻撃発信元である可能性が高いことが判明しました。初期アクセスはポート443で送信され、侵害に成功すると新たなボットがポート80でコールバックし、ロシア語のコメントが含まれたシェルスクリプトをダウンロードします。このスクリプトは、SystemBCマルウェアの180以上のスクリプトを強制的にダウンロードさせ、別々のファイル名で同時に実行するよう指示します。

図8:SystemBCホストからのマルウェアダウンロードの例

C2インフラを解析した結果、SystemBCのすべてのC2は単一のAS(Autonomous System)で運用されており、このASは比較的小規模で、80のC2がネットワーク全体の約10%を占めていることが判明しました。

踏み台プロキシ分析(Proxy Analysis)

大半は1つの攻撃SystemBC Botプロキシあたりのトラフィック量が控えめであり、定常的にギガバイト規模のデータ量に達することは稀です。これらの乗っ取られた構成プロキシデバイス(IoTエンドポイントや旧式ルーターなど)に過剰なトラフィックを流すと、ネットワークが不安定となり、侵害発覚のリスク及び、ひいてはホストのIPアドレスが発覚し、ブラックリストに登録される可能性も増加します。

しかしながら、当社の分析によれば、SystemBCインフラの保有者は、ステルス性に対してほとんど関心を持っていないようです。例えば、ボットのIPアドレスは難読化されておらず、検出を避けるための定期的なローテーションも行われていません。彼らの関心は「トラフィック量」のみにあるようで、ある24時間の観測期間中、特定のIPアドレスが16GB以上の攻撃トラフィックを生成していることが確認されました。これは一般的な攻撃プロキシネットワークで見られるトラフィック量の10倍以上に相当します。

図9:SystemBCボットネットの実利用者

最大の利用者はSystemBCの運用者自身であり、自らのネットワークを用いてWordPressの認証情報をブルートフォース攻撃で取得し、その認証情報をブローカーに販売して、サイトに悪意あるコードを注入させていると考えられます。

次にトラフィック量が多かったのは、非常に大規模なロシアのウェブスクレイピングサービスです。トラフィック分析により、このサービスのアーキテクチャとSystemBCのC2(ユーザーの入口ポート)との直接的な接続が確認されました。このパーシングサービスは、通常プロキシとプレミアムプロキシの選択肢を提供しており、SystemBCのプロキシは通常プロキシと並行して販売されている可能性があります。これは、IPの品質やブラックリスト登録を気にしないユーザー層をターゲットにしているためです。

また、ベトナム拠点のVN5Socks(別名 Shopsocks5)プロキシサービスが、NSOCKS経由で取得したNgiowebボットと同様に、SystemBCのIPをサービスに組み込んでいることも確認されました。

図10:SystemBCのC2ポートを使用しているVN5Socksのプロキシ一覧

昨今、最も注目すべきプロキシサービスが「REM(Remix)Proxy」であり、SystemBCネットワークを利用している中で最も興味深い存在です。REM Proxyは、ランサムウェアの脅威アクターによって、フィッシングメールの初期配信、情報流出サーバーとの通信、被害者データへのアクセスなど、複数の攻撃フェーズで活用されています。

図11:REM Proxyのホームページ

REM Proxyのアーキテクチャとランサムウェアアクターとの関係は、少なくとも2022年まで遡ることが確認されており、AvosLockerランサムウェア・アズ・ア・サービス(RaaS)グループや、最近ではMorpheusランサムウェアグループとの関連が見られます。時間の経過とともに、複数のランサムウェアアクターや脅威グループが、REM Proxyをデータ転送パイプラインに組み込んでいることが観測されています。

2025年1月、InfobloxはMikrotikデバイスを基盤とする未知のロシアのボットネットについて報告しました。Black Lotus LabsはInfobloxと協力し、そのボットネットがREM Proxyであると高い確信を持って発表しました。この協力により、過去のキャンペーンで観測されたIPと、現在のREM Proxy構成に含まれるIPの間に50%の重複があることが判明しています。

Proofpointの調査によると、REM Proxyは侵害されたMikrotikデバイスを基盤として使用していますが、これらのデバイスはREM Proxyの運用構造の一部に過ぎません。同サービスは、ユーザーに異なる機能とリソースを提供する3つのパッケージ階層を展開しています。

最上位の「Mix-Speed」パッケージは、検出率が非常に低いプロキシを提供しており、主にMikrotikデバイスのプールから構成され、一部のオープンプロキシも含まれています。これらのボットは、多くのセキュリティソリューションに見逃されています。また、ポート25が開放されていることが明記されており、これはフィッシングやスパムメールを重視する脅威アクターにとって有用です。ただし、米国の主要なISPでは、ポート25の外向きトラフィックをブロックしている場合が多いため、一般的なプロキシサービスでは稀な仕様です。

下位の「Mix-Economy」パッケージでは、前述のパーシングサービスと同様に、IP品質にこだわらないユーザー向けのプロキシが提供されています。このパッケージに含まれるプロキシのほとんどは、検出スコアが高いものです。

「Mix-Economy」プロキシの高い検出率は、監視が行き届いたネットワークにとっては問題となる可能性がありますが、攻撃者のオペレーションの初期段階では有用です。例えば、認証情報のブルートフォースや収集には「Mix-Economy」IPを使用し、取得した情報をもとに、検出率の低い「Mix-Speed」IPを用いて目立たない形で標的型攻撃を実行するという流れです。

REM Proxyの提供する中間層「Mix-Mix」パッケージは、上位・下位の両パッケージからランダムに選ばれたボットで構成されており、汎用的な用途に適した構成となっています。

REM Proxy全体の動作概要(REM Proxy Global Telemetry)

Lumenのフロー分析により、ユーザーが操作するポータルから、特定のプロキシの最終的な使用に至るまで、このネットワーク全体の構成要素を明らかにすることが可能となりました。ユーザーがどの階層のサービスを購入した場合でも、検出率や品質に基づき、3つのソースすべてからボットが提供されているようです。つまり、検出率が低い希少なSystemBC被害者も、上位階層「Mix-Speed」に含まれている可能性があります。

図12:REM Proxy システム概要

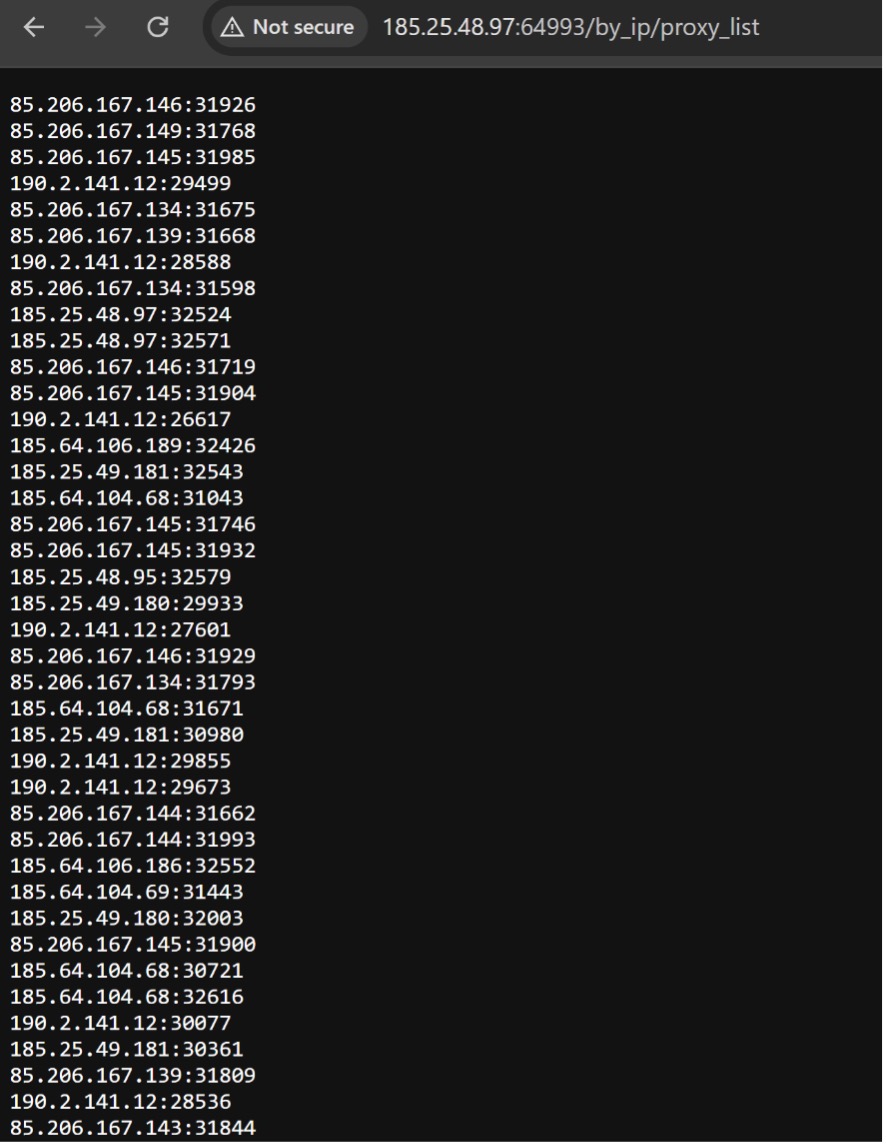

攻撃者ユーザーがREM Proxyのサブスクリプションを購入すると、「Proxy list URL」へのリンクが表示され、そこから接続可能な複数のプロキシ(「スレッド」)のメニューが提供されます。

図13:プロキシトラフィックに使用可能なIPとポートの組み合わせ一覧

REM Proxyは、攻撃側ユーザー接続用に約100のC2(コマンド&コントロール)を保有しています。調査では、C2接続先の一つとして「185.25.48[.]97」が確認され、ネットフロー分析により、ユーザーがランダムなポートでREM ProxyのC2に接続していることが判明しました。これらのC2からのトラフィックは、SSHポート51922上のMikrotikデバイス、SystemBCのC2(ユーザー入口ポート)、およびポート1080、8989などのオープンプロキシへと接続されます。

REM Proxyは、その運用メカニズムとネットワーク内でのユーザーの行動パターンの両面において、ユニークま動きをしています。被害デバイスは、honipsiops[.]inという別ドメインを通じてネットワークに取り込まれます。このドメインはスクリーニング機能を果たしており、REM Proxyが新たなアクセス可能なIPアドレスを識別し、その状態を検証するために使用されていると考えられます。毎日約3,000のIPアドレスがこのサイトにアクセスしており、そのうち約2,500はREM Proxy関連の感染によるものと推定されています。

図14:REM Proxyと攻撃補助サービスが掲載されたフォーラム

最後に、攻撃者ユーザーがプロキシサービスに認証ログインすると、ブラックリスト回避機能やメール検証ツールなど、5つの補助的なサービスを提供するサイバー犯罪フォーラムへとリダイレクトされます。REM Proxyは、これらの補助サービスと並んで紹介されています。

結論(Conclusion)

SystemBCは、数年にわたり継続的な運用と持続性を示しており、サイバー脅威の領域において発生源ベクトルとしての地位を確立しています。当初はランサムウェアを支援するために脅威アクターによって使用されていましたが、現在では、攻撃に供するカスタムボットネットの構築および販売をするプラットフォームへと進化しています。

従来のSOHO(家庭・小規模オフィス)ベースのボットネットが規模やステルス性を重視するのに対し、SystemBCはVPS(仮想プライベートサーバー)を活用することで、膨大なトラフィック量とブルートフォース攻撃に特化しています。

このモデルは、REM Proxyのような商用プロキシプロバイダーがスクリーニングから実際の攻撃に至るまで、悪意ある活動の全段階を支援する階層型サービスパッケージとも言えるかと思います。

Black Lotus Labsは、これらのような大規模ボットネットを継続的に監視・追跡し、インターネット全体の保護と安全性向上に努めています。その一環として、SystemBCおよびREM Proxyボットネットに関連するすべてのアーキテクチャとのトラフィックを、LumenのAS3356(旧Level3)グローバルインターネットバックボーン上で遮断しました。

また、本件おける侵害の指標(IoC)を、Lumen Connected Securityポートフォリオを支える脅威インテリジェンスフィードに追加しました。今後も新たなインフラ、標的活動、TTP(戦術・技術・手順)の拡張を監視し、セキュリティ研究コミュニティと連携して関連情報を共有していきます。

IoCの一覧は当社のGitHubにて公開しており、コミュニティの皆様には、これらおよび類似のIoCを監視・警戒することを推奨します。

企業ネットワークセキュリティ担当者様への推奨事項:

- 認証情報への攻撃や、一般ユーザIPアドレスからであっても疑わしいログイン試行に注意を払いましょう。これらはジオフェンシングやASNベースのブロックを回避する可能性があります。

- クラウド資産が、パスワードスプレー攻撃を試みる外部ボットと通信しないよう保護し、WAFなどでIoCをブロックしましょう。

- 契約しているVPSのIPアドレスを、Censysや公開ブロックリストなどのサービスで照合しましょう。

ルーター機器を管理する担当様への推奨事項:

メーカーのサポートが終了したデバイスは、速やかに交換することを推奨します。セキュアアクセスサービスエッジ(SASE)の出現により、ネットワークセキュリティの状況は一変し、効率の向上と高度なセキュリティが担保されました。SASE導入の複雑さに対処するネットワークアーキテクトにとって、導入プロセスとその影響を理解し、他者の経験から学ぶことは非常に貴重です。このブログ記事では、成功するSASE導入のこれらの側面を探ります。

デバイスが一般的な初期パスワードに依存していないことを確認しましょう。

管理インターフェースが適切に保護されており、インターネット経由でアクセスできないようにしましょう。